Les établissements de santé et médico-sociaux font face à une menace cyber qui ne cesse de se développer. Les cybercriminels se multiplient et s’organisent mieux. Les cyberattaques se complexifient, avec un risque majeur en termes de pertes de données et de sécurité de la prise en charge des soins. Parmi les menaces classiques : le rançongiciel, un scénario redouté par tous les établissements de santé.

L’anticipation et la prévention du risque cyber sont essentielles pour sécuriser le parcours patient, protéger les données de santé, maintenir la continuité des services et renforcer la résilience opérationnelle des établissements de santé et médico-sociaux.

Pourquoi les établissements de santé sont-ils la cible d’attaques par rançongiciel ?

Avant tout, c’est quoi un rançongiciel ?

L’Agence nationale de la sécurité des systèmes d’information (ANSSI) définit le rançongiciel, également appelé ransomware, comme une technique d’attaque courante de la cybercriminalité (1). Elle consiste en l’envoi à la victime d’un logiciel malveillant qui chiffre l’ensemble de ses données et lui demande une rançon en échange du mot de passe de déchiffrement.

Pourquoi les rançongiciels ciblent-ils les établissements de santé ?

Le secteur de la santé attire les cybercriminels. Les établissements augmentent involontairement leur surface d’attaque en interconnectant leurs systèmes d’information, en intégrant davantage d’équipements connectés dans les soins et la gestion, et en numérisant massivement leurs activités. Conscients de la dépendance des hôpitaux au numérique et de l’importance vitale de la continuité des soins, les attaquants exploitent ces vulnérabilités. Les ransomwares sont ainsi devenus l’une de leurs armes les plus fréquentes, ciblant directement les données de santé stratégiques.

Bon à savoir

En juillet 2022, l’éditeur américain Sophos estimait les hôpitaux plus susceptibles de céder aux demandes de rançon que les autres organisations (61 % contre 46 %), tout en versant des montants moyens moins élevés (197 000 $ contre 812 000 $). Cette analyse repose sur une enquête qualitative menée auprès de 381 établissements de santé publics et privés dans 31 pays (2).

Le rançongiciel : un fléau qui peut paralyser les établissements de santé

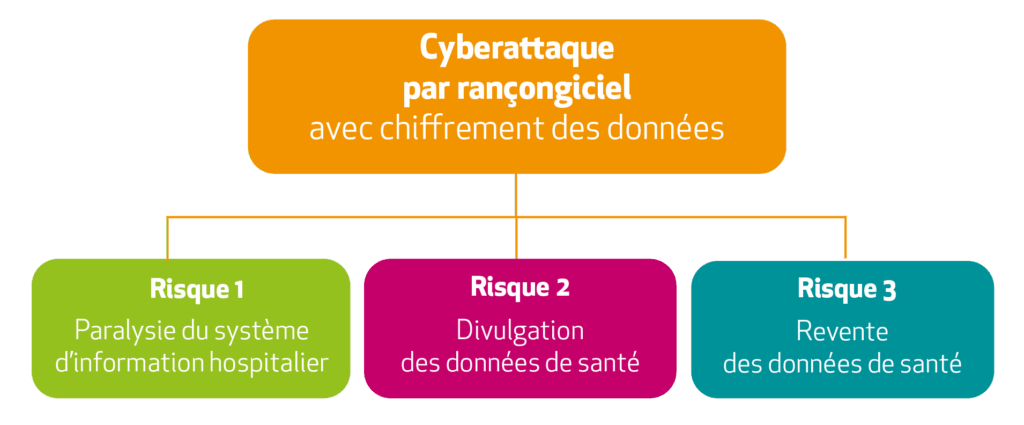

Un Rançongiciel engendre 3 types de perturbations :

1. L’indisponibilité du système d’information hospitalier, le risque principal

Ce scenario, redouté par les établissements de santé, peut mettre en péril sa mission. En effet, l’indisponibilité des systèmes d’information hospitaliers (SIH) consécutive à un chiffrement par rançongiciel entraîne une perturbation massive de l’offre de soins et un risque pour la sécurité des patients. Or, le paiement d’une rançon n’offre pas la garantie, ni de restauration, ni d’intégrité des données de santé. Par ailleurs, une reconstruction du SIH peut s’avérer indispensable – et coûteuse de façon directe et indirecte – lorsque les attaquants l’ont compromis en profondeur. Cette reconstruction peut ainsi entraîner un fonctionnement dégradé pendant plusieurs mois.

2. La divulgation des données de santé, un risque complémentaire

Afin de maximiser les chances de paiement de la rançon, les cybercriminels menacent leurs victimes de divulguer des données de santé exfiltrées en cas de non-paiement. Certains pratiquent même cette extorsion de données sans chiffrer les SIH compromis. Enfin, des attaquants peuvent aller jusqu’à exposer spécifiquement les pathologies de patients.

3. La revente des données de santé, l’ultime menace

Les établissements de santé sont également attractifs pour les cybercriminels compte tenu de la valeur des données de santé. Le dossier patient informatisé (DPI) contient des informations telles que les motifs d’hospitalisation, des informations formalisées établies en fin de séjour (par exemple des prescriptions de traitements) et des informations recueillies auprès de tiers comme le numéro de sécurité sociale du patient. Si une atteinte au secret médical est en elle-même un préjudice, ces informations peuvent être combinées et réutilisées par des criminels dans le cadre de fraudes ou revendues illégitimement. Des dossiers médicaux complets peuvent être achetés sur des forums clandestins, permettant derrière une exploitation massive de ces données.

Recommandations pratiques pour le personnel hospitalier face aux rançongiciels

Pour limiter le risque d’attaque par rançongiciel, la prévention commence par les équipes. Formez le personnel aux emails suspects, aux liens douteux et aux pièces jointes inattendues. Vérifiez régulièrement que tous les systèmes sont à jour et que les antivirus et autres outils de protection fonctionnent correctement. Limitez les droits d’accès aux seuls utilisateurs qui en ont besoin.

En cas d’incident, agissez vite :

- Sécurisez vos sauvegardes (si possibles en les déconnectant du réseau)

- Identifiez et isolez au plus vite les périmètres compromis pour limiter toute propagation additionnelle. La coupure des flux internet peut également limiter les capacités de l’attaquant à continuer les actions sur le SI

- Alertez et communiquez en interne : votre équipe sécurité, le Responsable Sécurité des Systèmes d’information (RSSI), le délégué à la protection des données (DPO) et n’oubliez pas d’informer les collaborateurs pour éviter l’effet de panique ou des fausses rumeurs.

- Alertez les parties prenantes externes : l’Agence Régionale de la Santé, le CERT Santé, votre assureur cyber le cas échéant

- Si la prise en charge des patients risque d’être impactée, activez les plans de continuité pour les activités essentielles.

Bon à savoir

L’investigation numérique devra ensuite permettre d’identifier les causes racines de l’incident, la méthodologie utilisée par l’attaquant et le périmètre compromis. La restauration des données et systèmes ne devrait avoir lieu qu’une fois que l’attaquant a été évincé du SI.

Réglementations autour du rançongiciel dans le secteur de la santé

Les données de santé sont des informations sensibles. Le règlement européen sur la protection des données (RGPD, 3) et le Code de la santé publique (4) encadrent strictement leur protection. Toute compromission doit être déclarée à la Commission nationale de l’informatique et des libertés (CNIL) et, si nécessaire, aux patients concernés. Les établissements doivent respecter ces obligations pour éviter sanctions et atteintes à la confiance.

Le programme CaRE (5) et l’instruction DNS/2025/12 (6) renforcent ces obligations. Les établissements doivent intégrer des indicateurs de compromission (IoC) et des dispositifs de détection avancée. L’objectif est clair : protéger les patients et assurer la continuité des soins. La conformité réglementaire devient un levier de sécurité opérationnelle.

Des hôpitaux victimes d’attaques par rançongiciels en France

Plusieurs hôpitaux français ont été victimes d’attaques par rançongiciel, illustrant la vulnérabilité du secteur de la santé face à ces menaces. Voici deux exemples concrets :

L’Hôpital de Corbeil-Essonnes refuse de payer en 2022

En août 2022, le Centre hospitalier Sud-Francilien (CHSF) a subi une cyberattaque majeure revendiquée par le groupe LockBit. Les attaquants ont exigé une rançon de 10 millions de dollars, réduite à 1 million après négociation. Ils ont supprimé les sauvegardes de données et exfiltré des informations sensibles. Malgré la demande de rançon, l’hôpital a refusé de payer. Les données volées ont été publiées en ligne, exposant des informations personnelles de patients.

L’Hôpital de Cannes fonctionne au papier en 2024

En avril 2024, le Centre Hospitalier de Cannes a subi une cyberattaque impliquant un rançongiciel. Les attaquants ont chiffré toutes les données médicales et administratives, exigeant une rançon en échange de la clé de déchiffrement. Cette situation a paralysé une partie des services hospitaliers, forçant le personnel à recourir à des méthodes papier.

Leçons à tirer de ces deux cas de rançongiciels en établissements de santé

- Se préparer aux situations de crise : en cas d’attaque par rançongiciel, il est important de disposer de procédures d’urgence, telles que l’utilisation de supports papier et d’anticiper les modes de communication avec les patients.

- Rester informés : former régulièrement le personnel aux risques cyber et aux bonnes pratiques peut aider à prévenir les attaques.

- Protéger les données de santé : Assurer la sécurité des données des patients et des systèmes d’information est essentiel pour maintenir la confiance et la qualité des soins.

Références utiles

FAQ

Que faire si un poste informatique est infecté par un virus ?

Si un poste informatique est infecté par un virus, isolez-le immédiatement, alertez le RSSI et le DPO, puis activez le PCA/PRA.

Quels services internes doivent être informés en cas de rançongiciel ?

Les services internes suivants doivent-être informés en cas de rançongiciel : IT, sécurité, direction médicale et ARS doivent être prévenus sans délai.

Comment assurer la continuité des soins pendant une attaque ?

Afin d’assurer la continuité des soins pendant une attaque, basculez sur les procédures papier temporaires et les systèmes non affectés, en suivant le PCA.

Quelle fréquence pour tester les sauvegardes et le plan PCA/PRA ?

Il est nécessaire de tester les sauvegardes et le plan PCA/PRA au moins une fois par trimestre pour garantir leur efficacité et leur rapidité de restauration.

Les indicateurs de compromission remplacent-ils les antivirus et firewalls ?

Non, les indicateurs de compromission (IoC) ne remplacent pas les antivirus et les firewalls. Ils complètent les dispositifs existants en détectant les menaces précoces et en renforçant la prévention.